温馨提示:请使用电脑浏览器打开,以确保最佳的阅读体验,谢谢.( ̄▽ ̄)”

如果看不到图片,请去这里看我在简书的地址看HCIA-Security(华为安全初级)理论知识

如果简书的链接打不开那应该又被杀了,这个我会想办法的

大约需要69分钟阅读时间

- 注意,信息可能不全面,更多的信息要去问度娘.

- 可能有错别字,请和我联系.

- 请结合乾颐堂HCIA-Security课程-杨学宝观看,图片也来源于此.

- 本人已经得到截图的授权,若转载请注明:**乾颐堂网络实验室

- *

第一章.网络基础知识(路由与交换)

一.TCP/IP架构

1.经典网络架构

核心层->汇聚层->接入层

2.网络模型

2.1.OSI参考模型(国际推荐)

2.2.TCP/IP协议栈作用(实际上常用使用,因为太复杂没必要)

- 本质上与相邻层封装与解封装

- 比特流<>数据桢<>IP数据包<>数据段<>数据

- 备忘录:

- 传统的路由交换只可以解决OSI下四层

- 推荐阅读<MAC的分类>

二.常见协议等

2.网络层

2.1.ARP(地址解析协议)

硬件基础,arp高速缓存,避免过多的请求

作用:获取目的IP地址的MAC地址

分类:

- 普通ARP

- request请求;

- reply回调;

- 免费ARP

- 功能:

- 检测地址是否重复,在更新IP地址时会查询本地的MAC(包内容:目的IP和源IP地址都是自己的IP,源MAC地址本机,目的MAC:0000-0000-0000).

- 刷新交换机MAC地址表(防止设备在交换机改端口而还使用过时的MAC地址表).

- 代理ARP

- 功能:不配网关也能通信或静态路由使用接口(而不是网段).

- 注意:华为设备默认不开启代理ARP,思科设备默认打开.

- 开启:

进入接口,arp-proxy enable

eg:PC1=>PC2(已知IP)通信:

- 在同一个广播域中,PC1获取PC2的MAC地址.

- 在不同广播域中,PC1获取PC1网关外可到PC2的网关的MAC,然后保存在ARP缓存中,任务交给这个网关继续通过PC2的IP,找下一站网关MAC,递归.

- 虽然不是直接记录得PC2的MAC,但是通信直接给可以路过的网关就好了.

- 应用场景:

- 在广播域中实现只两台设备通信,而不与其他的设备参与.(如果是点对点PPP则不需要)

- ARP响应

| 事件 | 报文内容 |

|---|---|

| PC1发起方ARP广播请求,自报家门,请求PC2的IP的MAC | 本机IP和MAC+目标的IP和MAC:FFFF-FFFF-FFFF广播MAC |

| PC3(路人)收到PC1的请求,查询缓存,没有此项目把PC1的IP与MAC记录到缓存,否则通过,对照自己IP,不是自己 | (无包) |

| PC2收到PC1的请求,把PC1的IP与MAC记录到缓存,单播回复PC1,对照自己的IP,是自己 | 本机IP和MAC+目标的IP和MAC |

--PC1请求PC2 |

- ARP老化时间:设备不同时长也会不同

- 华为:20min

- 思科:5min

2.2.ICMP(Internet控制消息协议)

- 报文类型:

消息类型和编码类型

Type Code 描述 0 0 echo-reply 3 0 网络不可达 3 1 主机不可达 3 2 协议不可达 3 3 端口不可达 5 0 重定向 8 0 echo-request 11 0 ttl超时

解决问题:传递差错/控制/查询等信息.

- ICMP重定向(默认开启):

定义:当路由器检测到一台机器使用非优化路由的时候,它会向该主机发送一个ICMP重定向报文,请求主机改变路由.路由器也会把初始数据报向它的目的地转发.

eg:

PCA要访问服务器A:

1.主机A发现目的地址在不同网段,报文发给网关RTB.

2.网关RTB发现下一跳是RTA是同一个网段,发ICMP重定向报文给主机A,”下次你就走近路,RTA”.

3.主机A收到下次走近路.

- 典型应用:

Ping,Traceroute

(拓展)PING参数 -a <源IP> -i <接口:eg:fa0/0/0> -c <次数>

- Tracert

命令利用ICMP 协议定位您的计算机和目标计算机之间的所有路由器.TTL 值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP 呼叫报文的TTL 值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器.

对于防火墙无效.

实现过程

- 1.向目标IP,发UDP报文(端口较大,>30000),TTL=1.

- 1.1.如果是中间结点返回ICMP超时报文(type:code=11:0),重复1,TTL++.

- 1.2.如果是目标主机,因为端口为服务端口,故返回ICMP端口不可达(type:code=3:3).

2.3.(了解)路由协议

- 只要求配置

- *静态路由**:

- 默认优先级60

- 显示display ip route

- *动态路由之OSPF**

- 默认优先级10

area <区域号:0为主干,可写点分十进制>

networt <IP> <反作子网掩码:不过正掩码会自动转换>

3.传输层

3.1.TCP(重点)

- TCP(传输控制协议),面向连接,可靠的.

- 防火墙主要是监控TCP和ICMP.

- 确认机制:xxx收到?收到了!不回复就一直,重传大小.

- MTU:内容20byte+其他4byte(IP控制符等)

| flags位名称 | 功能 |

|---|---|

| syn | 请求(首包:防火墙识别TCP连接的依据),取时间戳 |

| ack | 确认 |

| fin | 终止 |

- 建立关系(三次握手)

- syn -> syn+ack -> ack

- syn -> syn+ack -> ack

- 解除关系(四次挥手)

- fin+ack -> ack -> fin+ack -> ack

- fin+ack -> ack -> fin+ack -> ack

3.2.UDP

- UDP(用户数据报协议)处理快,适合大文件传输,时延低,尽可能最大交付.

- 字段:源端口+目标端口+长度+总和检验码(checksum)

- 不存在所谓的首包,防火墙不管.

4.应用层

4.1.FTP(CS)

- FTP:文件传输协议,TCP.

- 多通道协议(控制信道都是port:21/数据信道port:20或者port:自定义),一般用被动模式.

– 服务端主动发起连接.

- 发送port消息,报文内容:

a1.a2.a3.a4.a5.a6.a7- IP地址 = a1.a2.a3.a4 (前面4个)

- 端口 = (256*a6)+a7 (为后面数据信道服务)

– 服务端被动接受.

- 发送PASV消息,报文内容:

a1.a2.a3.a4.a5.a6.a7- IP地址 = a1.a2.a3.a4 (前面4个)

- 端口 = (256*a6)+a7 (为后面数据信道服务)

- 临时端口是随机的.

- 明文传递,抓包后账号密码和内容都可见.

4.2.HTTP/HTTPS(CS)

- HTTP(超文本传输协议),TCP.(浅谈,详细内容请学习WEB安全)

- URL:网页的标识.

- 内容明文

HTTPS(超文本传输安全协议),加密的HTTP,一般用SSL加密.

推荐阅读书籍>图解HTTP.

第二章.防火墙

三.网络安全设备

1.防火墙(FireWall)

- 定义:

连接两个或多个网络区域,并且基于策略``控制区域间流量的设备.- 防火墙隔绝区域,策略是防火墙的小门,约束同行.

1.1.防火墙历史

传统防火墙(只做防火墙的事情)

主要功能是控制监控.

一般都带外网口(网管).

- 包过滤防火墙(ACL)

- 高耗性能

- 拦截能量低(多通道协议使用临时端口就可通过)

- 应用代理

- 中介

- 状态检测

- 先进,现在还在用

多功能叠加

UTM

- 在传统防火墙的基础上,还可以防入侵/防病毒/过滤邮件等.

NGFW

- 结合UTM/NIP/SVN/AntiDDos等功能,广但是可能不精.

- NGFW(下一代防火墙)

- USG 6000

- vNGFW(虚拟化系统)

散装

- NIP(IPS+IDS)(下一代入侵防御/检测系统)

功能 部属 IPS 检测和阻止 单臂 IDS 检测 旁挂

- SVN(专门配置VIP)

- 功能:接入/虚拟网关,配置VPN(IPSEC VPN SSL VPN L2TP)

- Aniti-DDos

- Agile-Controller(敏捷控制器)

2.交换机功能(Switch)

- 学习:基于源MAC地址学习.

- MAC地址表老化时间默认30s.

- 转发:基于目标MAC地址转发.

- 泛洪:收到未知桢,向除了本接口泛洪.

- 选择:多个端口提供相同MAC地址时,选择后学习的.

- DHCP是先到先得.

- 对于安全要求不高,只需要学习VLAN.

3.路由器功能(Route)

- 路由:选择最优的路,写入路由表,再转发.

- 转发

四.设备登陆

1.管理方式

前提(除了Console)

- 路由需可达网管接口(一般是G0/0/0管理口,也可以指定业务接口为管理接口)

service-manage <方式>

- 登录用户名和密码(使用本地AAA账号密码登录,可以选择账号可登录模式)

管理

Console口

使用Console线+232转接线,连接电脑和防火墙.

带外网管口

输入网管IP即可达(华为默认http:80重定向到https:8443)

端口修改 web-manager security enable port <端口号>

Telnet(不推荐,明文传送)

- 第一步:打开Telnet功能

telnet server enable

第二步:管理用户打开telnet服务(AAA)

manager-user qyt

password cipher Huawei@ 123

service-type telnet

level 15

第三步:打开接口的Telent的管理功能(这不是策略,比策略还优先)

interface GigabitEthernet0/0/1

ip address 10.1.1.10 255.255.255.0

service-manage telnet permit第四步:调用AAA

user-interface vty 0 4

authentication-mode aaa

SSH(Stelnet)

- 第一步:打开SSH功能

stelnet server enable

第二步:管理用户打开SSH服务(AAA)

manager-user qyt

password cipher Huawei@ 123

service-type ssh

level 15

第三步:打开接口的SSH的管理功能(这不是策略,比策略还优先)

interface GigabitEthernet0/0/1

ip address 10.1.1.10 255.255.255.0

service-manage ssh permit第四步:调用AAA

user-interface vty 0 4

authentication-mode aaa

2.防火墙的概念

防火墙,连接多个区域并且通过策略控制流量

2.1.防火墙三种类型

- 包过滤防火墙(过时)

- 本质上就是ACL,漏洞大.

- 只能检测报文头部,而不能检测应用层数据(比如内容含病毒,直接GG)

- 无法关联数据包之间的关系,效率低,每个包都要分析.

- 无法适应多通道协议(固定端口可以限制,随机端口没办法).

- 本质上就是ACL,漏洞大.

- 代理服务器防火墙(过度产品,现在也有应用)

- 很安全,但是处理速度慢:我就是中介,你们说话我传话,要攻击s先攻击防火墙.

- 升级困难,一般功能专一,比如专门管理web.

- 状态检测防火墙(包过滤防火墙升级版)

- 升级版ACL,三个缺点给你搞定了,绝大部分的现在防火墙使用

- 可以检测包内容:从4-7层都给你检测咯.

- 可以关联后续报文:默认检测TCP/ICMP包,由此生成动态的状态表,后续只需要匹配状态表.

- 解决多通道协议:->ASPF(应用特色包过滤).

- 升级版ACL,三个缺点给你搞定了,绝大部分的现在防火墙使用

2.1.1.状态检测

本质的工作原理是根据会话表转发.(转发机器)

- 报文到达防火墙,先查看是否会有会话表匹配。

- 如果有会话表匹配,则匹配会话表转发.

- 如果没有匹配会话表,看是否能够创建会话表.

- 如果有会话表匹配,则匹配会话表转发.

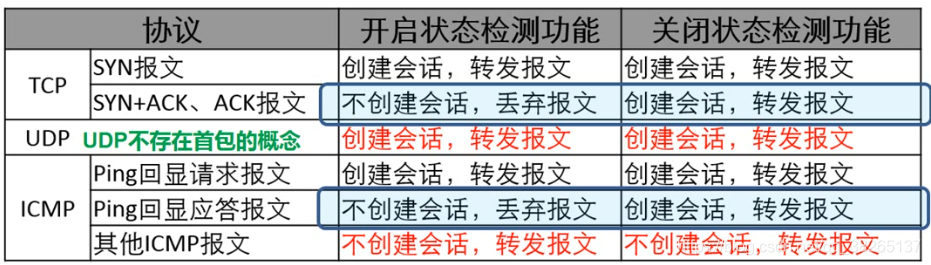

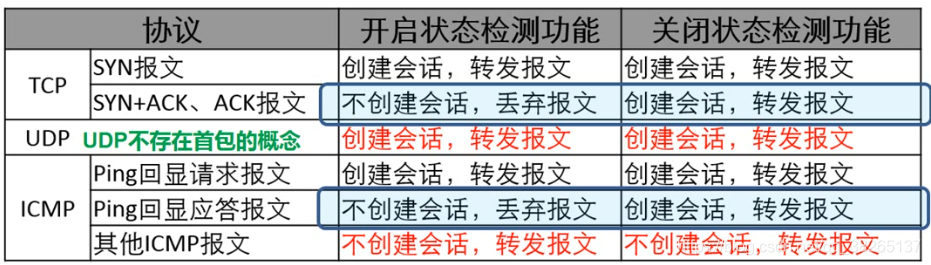

前提是必须是首包才能创建会话表

A.先匹配路由表 | B.再匹配安全策略。

参考

部分友商可能默认不开启检测ICMP.

TCP有首包(syn),得到会话表.UDP无头无脑搞不了,创建会话,放行了.

[undo/] firewall session link-state [tcp/icmp/check]开关状态检测display firewall session table显示会话表

2.1.2.License管理

- 付费功能,功能强大.

3.防火墙部署方式

3.1.直路

- 当三层防火墙(类似于路由器)

- 缺点:改变网络结构

- 优点:支持功能全

- 当二层防火墙(类似于交换机)

- 缺点:功能不全

- 优点:不改变网络结构(对于拓扑透明)

3.2.旁挂

- 有其他应用

4.防火墙的区域(znoe)

- 默认有4个区域(zone)

| 名称 | 定义 | 优先级 |

|---|---|---|

| local | 代表防火墙本身 | 100 |

| trust | 受信任程度高的网络,一般是内网 | 85 |

| untrust | 不受信任的网络,一般是外网 | 5 |

| dmz | 内外网都可以访问的区域,通常用来定义内部服务器 | 50 |

- 端口不划zone,本端口将无法使用

- 默认有4区域,不能删除,优先级也不能低于默认优先级

- 最多可以创建32个区域(zone)

- 优先级其实现在意义没有了,历史遗留问题,在区域防火墙中是过时的概念

firewall zone name <名称> –创建zone名称

set priority <1-100,除了100,85,59,5和其他已经用过的优先级> –设置优先级,定义后就不能改,只能删zone重新建

display zone

4.1.Local区域

local区域不能添加/删除任何接口,但是防火墙所有的接口都隐含属于此区域

- 在接口中配置的安全策略的zone是指对端的网络的区域

凡是由设备主动发出的报文都可以认定为从Local区域发出,凡是需要设备响应处理的报文都可以认定是由Loacl区域接受

从Local去往任意区域,都需要安全策略

从其他区域访问Local,也都需要安全策略(除了访问管理可启用的几个:ssh,ping,telnet,http,https,snmp)

默认策略任何流量都阻止

5.区域配置

划入区域

system-view#进入系统视图firewall zone [name/] <zone-name>#[新建安全区域,]并且进入其安全区域视图当安全区域存在时,不必写关键字name,进入安全区域视图,否则新建且

set priority <1-100,除了100,85,59,5和其他已经用过的优先级>#设置优先级,定义后就不能修改add interface <端口标识>#端口标识比如g0/0/1或者使用子接口g0/0/1.1

配置子接口命令有所不同

int g0/0.1 #进入子接口

vlan-type dot1q#设置封装

ip add

6.区域间转发

6.1.转发原理

- 可以查看状态监测的原理(这里照搬了)

前提是必须是首包才能创建会话表

A.先匹配路由表 | B.再匹配安全策略。

参考

if 存在会话表 then |

" class="lazyload" data-srcset="" srcset="data:image/png;base64,666" class="lazyload" data-srcset="" srcset="data:image/png;base64,666

7.多通道协议

- NAT

- 双机热备

- 用户管理

第三章.VPN

- 加密学与PKI

- IPSEC VPN

第四章.攻击部分

- 入侵防御